- 歡迎使用超級蜘蛛查,網站外鏈優化,收藏快捷鍵 CTRL + D

常见的CSRF、XSS、SQL注入、DDOS流量攻击

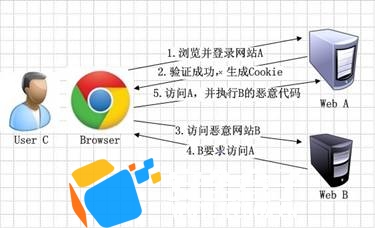

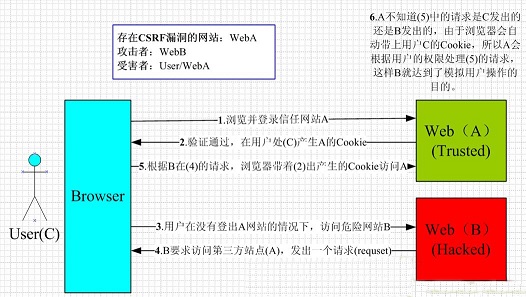

CSRF攻擊 :跨站請求偽造攻擊 ,CSRF全名是Cross-site request forgery,是一種對網站的惡意利用,CSRF比XSS更具危險性

攻擊者一般會使用吸引人的圖片去引導用戶點擊進去他設定好的全套,然后你剛登錄的A網站沒有關閉,這時候攻擊者會利用JS事件去模擬用戶請求A網站信息,從而就得到了目的。

預防措施:為表單提交都加上自己定義好的token然后加密好,后臺也一樣的規則然后進行對比。

XSS攻擊:跨站腳本攻擊, XSS攻擊是Web攻擊中最常見的攻擊方法之一,它是通過對網頁注入可執行代碼且成功地被瀏覽器執行,達到攻擊的目的,形成了一次有效XSS攻擊,一旦攻擊成功,它可以獲取用戶的聯系人列表,然后向聯系人發送虛假詐騙信息,可以刪除用戶的日志等等,有時候還和其他攻擊方式同時實施比如SQL注入攻擊服務器和數據庫、Click劫持、相對鏈接劫持等實施釣魚,它帶來的危害是巨大的,是web安全的頭號大敵。

攻擊者一般通過script標簽對網站注入一些可執行的代碼,這樣就可以很輕松的獲取到用戶的一些信息。預防措施:strip_tags() 函數,過濾掉輸入、輸出里面的惡意標簽和使用htmlentities()函數把標簽字符串轉換成html實體。

可以利用下面的這些函數對出現的xss漏洞的參數進行過濾;

htmlspecialchars()函數,用于轉義處理在頁面上顯示的文本;

htmlentities()函數,用于轉義處理在頁面上顯示的文本;

strip_tags()函數,過濾掉輸入,輸出里面的標簽;

header()函數,使用header("Content-type:application/json");

urlencode()函數,用于輸出處理字符型參數帶入頁面鏈接中。

inval()函數用于處理數值型參數輸出頁面中。

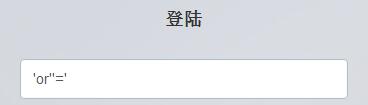

SQL注入:就是通過把SQL命令插入到Web表單提交或輸入域名或頁面請求的查詢字符串,最終達到欺騙服務器執行惡意的SQL命令。

上圖因為沒有做預防措施所以導致直接登錄成功!!

總結:

1、對用戶輸入的內容要時刻保持警惕。

2、只有客戶端的驗證等于沒有驗證。

3、永遠不要把服務器錯誤信息暴露給用戶

預防措施:把一些sql語句進行過濾,比如delete update insert select * 或者使用PDO占位符進行轉義。

攻擊者通過漏洞往網頁進行病毒木馬的注入,一旦中了招,就成功成為肉雞。

最常見的攻擊其中有一種SYN攻擊,它利用tcp協議往服務器發送大量的半連接請求,當半連接隊列達到最大值的時候,正常的數據包會被服務器丟棄,最后你網站可能一分鐘不到就不不開了。

預防措施:

正確設置防火墻

禁止對主機的非開放服務的訪問

限制特定IP地址的訪問

啟用防火墻的防DDoS的屬性

嚴格限制對外開放的服務器的向外訪問

運行端口映射程序禍端口掃描程序,要認真檢查特權端口和非特權端口。過濾沒必要的服務和端口、定期掃描漏洞進行處理、利用路由器進行防護(路由器死掉后重啟一下即可不會影響服務器)或者網路沒有癱瘓的情況下,可以查一下攻擊來源,然后臨時把這些IP過濾一下