- 歡迎使用超級(jí)蜘蛛查,網(wǎng)站外鏈優(yōu)化,收藏快捷鍵 CTRL + D

51.la统计代码被劫持跳转违法网站JS文件被篡改

最近我們有網(wǎng)站客戶(hù)反應(yīng)說(shuō)打開(kāi)網(wǎng)頁(yè)掛了木馬,經(jīng)過(guò)我們技術(shù)人員排查后,最終確定是51.la統(tǒng)計(jì)代碼的js文件被劫持會(huì)跳轉(zhuǎn)違法網(wǎng)站。而且他這個(gè)掛馬也是掛的相當(dāng)?shù)碾[蔽,下面就看下具體是什么情況!

該病毒代碼只針對(duì)手機(jī)端用戶(hù),電腦不跳轉(zhuǎn),手機(jī)端才會(huì),具體是,通過(guò)搜索進(jìn)來(lái)或者有來(lái)源才會(huì)跳轉(zhuǎn),直接訪(fǎng)問(wèn)域名也不會(huì)跳轉(zhuǎn),所以這個(gè)問(wèn)題比較難復(fù)現(xiàn)。

這種就很奇怪,反復(fù)測(cè)試了下網(wǎng)站確實(shí)可以復(fù)現(xiàn)這個(gè)問(wèn)題,在手機(jī)端用沒(méi)訪(fǎng)問(wèn)過(guò)該網(wǎng)站的瀏覽器第一次打開(kāi)該網(wǎng)站,頁(yè)面加載完成后會(huì)跳轉(zhuǎn)到一個(gè)違法網(wǎng)站上去。

按照這種表現(xiàn)來(lái)說(shuō)要么是域名被劫持了,要么就是網(wǎng)站的php文件或者js文件被掛馬了,問(wèn)題復(fù)現(xiàn)然后就能開(kāi)始準(zhǔn)備排查了。

最后通過(guò)排除法”重裝了服務(wù)器操作系統(tǒng),源碼,測(cè)試不會(huì)跳轉(zhuǎn),最后發(fā)現(xiàn)加載了5l.la 的 js統(tǒng)計(jì)代碼,就開(kāi)始被劫持跳轉(zhuǎn)了,所以這個(gè)病毒是相當(dāng)?shù)碾[藏“。

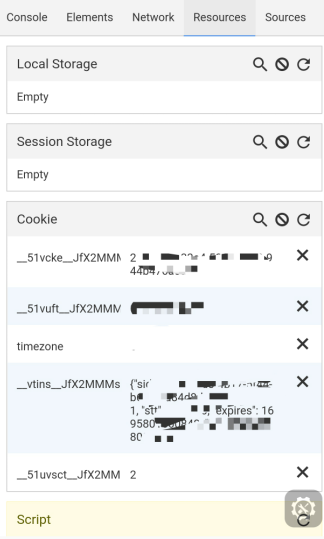

手機(jī)端用X瀏覽器可以打開(kāi)控制臺(tái),然后再打開(kāi)網(wǎng)址測(cè)試看到了這個(gè):

關(guān)于51la統(tǒng)計(jì)js文件被劫持的回憶喚醒了我,關(guān)于這個(gè)事情51la官方還出了份通知:

尊敬的51LA用戶(hù): 近期收到部分用戶(hù)反饋網(wǎng)站統(tǒng)計(jì)JS異常問(wèn)題,平臺(tái)高度關(guān)注,經(jīng)初步排查,發(fā)現(xiàn)部分JS服務(wù)器存在異常,現(xiàn)已做下線(xiàn)處理,具體原因內(nèi)部還在進(jìn)一步分析,給您帶來(lái)影響,十分抱歉。

所以這八九不離十就應(yīng)該是客戶(hù)網(wǎng)站用的51la統(tǒng)計(jì)里面的js文件出問(wèn)題了導(dǎo)致的,讓客戶(hù)刪掉51la統(tǒng)計(jì)代碼測(cè)試恢復(fù)正常了。

總結(jié)下:

這種跳轉(zhuǎn)類(lèi)問(wèn)題,如果網(wǎng)站上了https就不會(huì)是域名被劫持跳轉(zhuǎn),主要可以排查網(wǎng)站文件和js文件,網(wǎng)站里面的php文件只要沒(méi)加密是很好看出問(wèn)題來(lái)的,重點(diǎn)還是排查js文件,可以通過(guò)排除法一個(gè)一個(gè)去掉js文件即可得知是哪里造成的問(wèn)題了。

蜘蛛技巧最新文章

- 常見(jiàn)的百度收錄查詢(xún)方法,影響百度收錄的關(guān)鍵因素

- 外貿(mào)獨(dú)立站 WordPress SEO優(yōu)化的2...

- 網(wǎng)站安全到底有多重要?常見(jiàn)的安全風(fēng)險(xiǎn)來(lái)源有哪些...

- 為什么很多人覺(jué)得做抖音短視頻很難做呢?

- 51.la統(tǒng)計(jì)代碼被劫持跳轉(zhuǎn)違法網(wǎng)站JS文件被...

- 網(wǎng)頁(yè)制作對(duì)于簡(jiǎn)體繁體中網(wǎng)站字體如何定義?

- 現(xiàn)在做網(wǎng)站有沒(méi)有的錢(qián)賺,做什么樣的網(wǎng)站賺錢(qián)?

- SEO不行了?有流量就有搜索,有搜索就有SEO

- 互聯(lián)網(wǎng)營(yíng)銷(xiāo)中流量詞是什么,怎么挖掘流量詞?

- 微信公眾號(hào)排名優(yōu)化,揭秘公眾號(hào)搜一搜SEO搜索...

蜘蛛外鏈文章推薦

- 微信公眾號(hào)排名優(yōu)化,揭秘公眾號(hào)搜一搜SEO搜索...

- 網(wǎng)站分析技巧,手工檢測(cè)Web網(wǎng)站指紋

- 百度搜索結(jié)果URL參數(shù)解析,SEO模擬點(diǎn)擊發(fā)包

- 影響網(wǎng)站百度收錄的問(wèn)題有那些,網(wǎng)站收錄慢原因分...

- 互聯(lián)網(wǎng)營(yíng)銷(xiāo)中流量詞是什么,怎么挖掘流量詞?

- 網(wǎng)站收錄量,反鏈,關(guān)鍵詞排名,權(quán)重相關(guān)問(wèn)題

- 站群的作用價(jià)值以及站群的排名原理和作用分析

- 外貿(mào)獨(dú)立站 WordPress SEO優(yōu)化的2...

- 總結(jié)19個(gè)WEB常見(jiàn)安全漏洞及應(yīng)對(duì)方案

- 搜索引擎是如何給網(wǎng)站排名的,SEO排名算法揭秘

您可能感興趣的文章

-

網(wǎng)站搭建時(shí)如何優(yōu)化網(wǎng)站結(jié)構(gòu)才有利于網(wǎng)站排名?

網(wǎng)站搭建時(shí)如何優(yōu)化網(wǎng)站結(jié)構(gòu)才有利于網(wǎng)站排名?

-

企業(yè)網(wǎng)站快速排名優(yōu)化推廣的10個(gè)知識(shí)點(diǎn)

企業(yè)網(wǎng)站快速排名優(yōu)化推廣的10個(gè)知識(shí)點(diǎn)

-

HTTP重定向:永久301與臨時(shí)302對(duì)SEO的影響

HTTP重定向:永久301與臨時(shí)302對(duì)SEO的影響

-

網(wǎng)站SEO高質(zhì)量文章內(nèi)容更新的10條經(jīng)驗(yàn)

網(wǎng)站SEO高質(zhì)量文章內(nèi)容更新的10條經(jīng)驗(yàn)

-

抖音新手養(yǎng)號(hào)直播帶貨必須要掌握的排品思路

抖音新手養(yǎng)號(hào)直播帶貨必須要掌握的排品思路

-

回顧微商發(fā)展線(xiàn)路,如何把微商軟文寫(xiě)成小說(shuō)推廣

回顧微商發(fā)展線(xiàn)路,如何把微商軟文寫(xiě)成小說(shuō)推廣

-

產(chǎn)品運(yùn)營(yíng)初期如何獲取種子用戶(hù)?

產(chǎn)品運(yùn)營(yíng)初期如何獲取種子用戶(hù)?

-

網(wǎng)站SEO有效收錄與無(wú)效收錄,如何變有效收錄頁(yè)面?

網(wǎng)站SEO有效收錄與無(wú)效收錄,如何變有效收錄頁(yè)面?

-

搭建全域引流體系,從流量到留量,從拉新到促活的節(jié)日營(yíng)銷(xiāo)

搭建全域引流體系,從流量到留量,從拉新到促活的節(jié)日營(yíng)銷(xiāo)

-

如何利用關(guān)鍵詞引流獲客,關(guān)鍵詞挖掘擴(kuò)展方法講解

如何利用關(guān)鍵詞引流獲客,關(guān)鍵詞挖掘擴(kuò)展方法講解